本文最后更新于570 天前,其中的信息可能已经过时,如有错误请发送邮件到big_fw@foxmail.com

OpenSSH升级

漏洞:https://www.cvedetails.com/cve/CVE-2021-36368/

1.安装依赖软件包

yum install wget gcc -y

yum install -y zlib-devel openssl-devel

yum install pam-devel libselinux-devel zlib-devel openssl-devel -y2.用wget直接下载或自行下载安装包OpenSSH8.9上传至服务器,此次使用wget下载

其他版本下载可以访问https://cdn.openbsd.org/pub/OpenBSD/OpenSSH/portable/

wget https://cdn.openbsd.org/pub/OpenBSD/OpenSSH/portable/openssh-8.9p1.tar.gz3.删除低版本OpenSSH的的rpm包

rpm -e --nodeps `rpm -qa | grep openssh` 4.安装openssh

(1)解压,并进入目录

tar -zxvf openssh-8.9p1.tar.gz

cd openssh-8.9p1(2)执行配置命令

./configure --prefix=/usr --sysconfdir=/etc/ssh --with-md5-passwords --with-pam --with-zlib --with-tcp-wrappers --with-ssl-dir=/usr/local/ssl --without-hardening(3)编译、安装

make

make install(4)授权

chmod 600 /etc/ssh/ssh_host_rsa_key /etc/ssh/ssh_host_ecdsa_key /etc/ssh/ssh_host_ed25519_key(5)复制配置文件并设置允许root用户远程登录

cp -a contrib/redhat/sshd.init /etc/init.d/sshd

cp -a contrib/redhat/sshd.pam /etc/pam.d/sshd.pam

chmod u+x /etc/init.d/sshd

vim /etc/ssh/sshd_config 5.修改#PermitRootLogin prohibit-password项,去掉注释#并把prohibit-password改为yes,修改后即为PermitRootLogin yes

# Authentication:

#LoginGraceTime 2m

#PermitRootLogin yes

#StrictModes yes

#MaxAuthTries 6

#MaxSessions 10

PubkeyAuthentication yes

6.去掉注释#PasswordAuthentication yes变为PasswordAuthentication yes

7.添加添加自启服务ssh到开机启动项

chkconfig --add sshd

chkconfig sshd on8.重启服务

systemctl restart sshd9.查看下安装结果

ssh -V版本结果为:

[root@kube-master01 ~]# ssh -V

OpenSSH_8.9p1, OpenSSL 1.0.2k-fips 26 Jan 2017

10.检查可用性

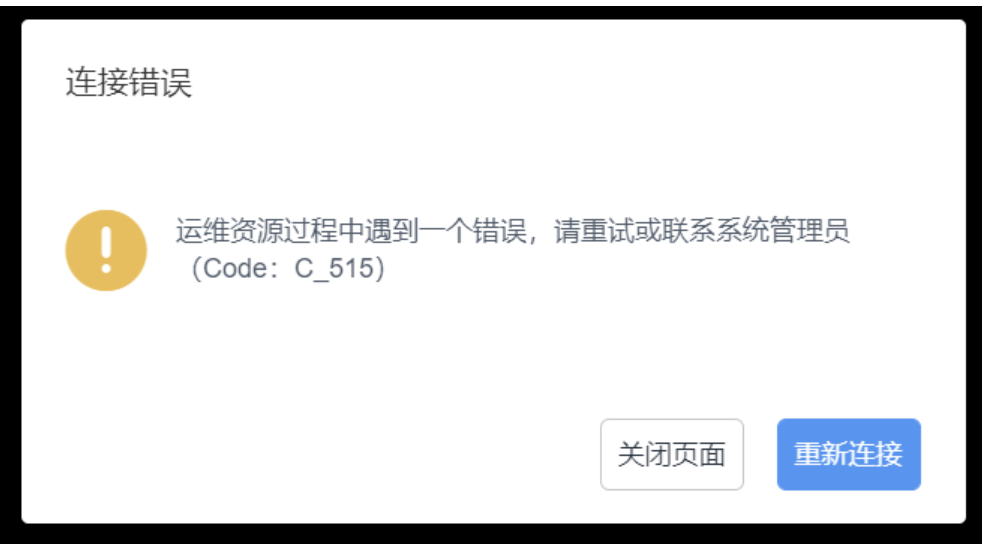

ssh user@hostname如果在堡垒机的情况下会弹出如下错误:

因openssh8.8版本的加密问题,需要在openssh的配置文件底部添加如下内容

HostKeyAlgorithms ecdsa-sha2-nistp256,ecdsa-sha2-nistp384,ecdsa-sha2-nistp521,ssh-rsa,ssh-dss然后再重启ssh服务,即可。

近日,OpenSSL有新的漏洞被发现,需要升级到9版本以上,可按需升级所用版本